Comarch Identity & Access ManagementControla el acceso a tus acciones y datos personales

Comarch Identity & Access ManagementControla el acceso a tus acciones y datos personales

Mejora tu cumplimiento del RGPD

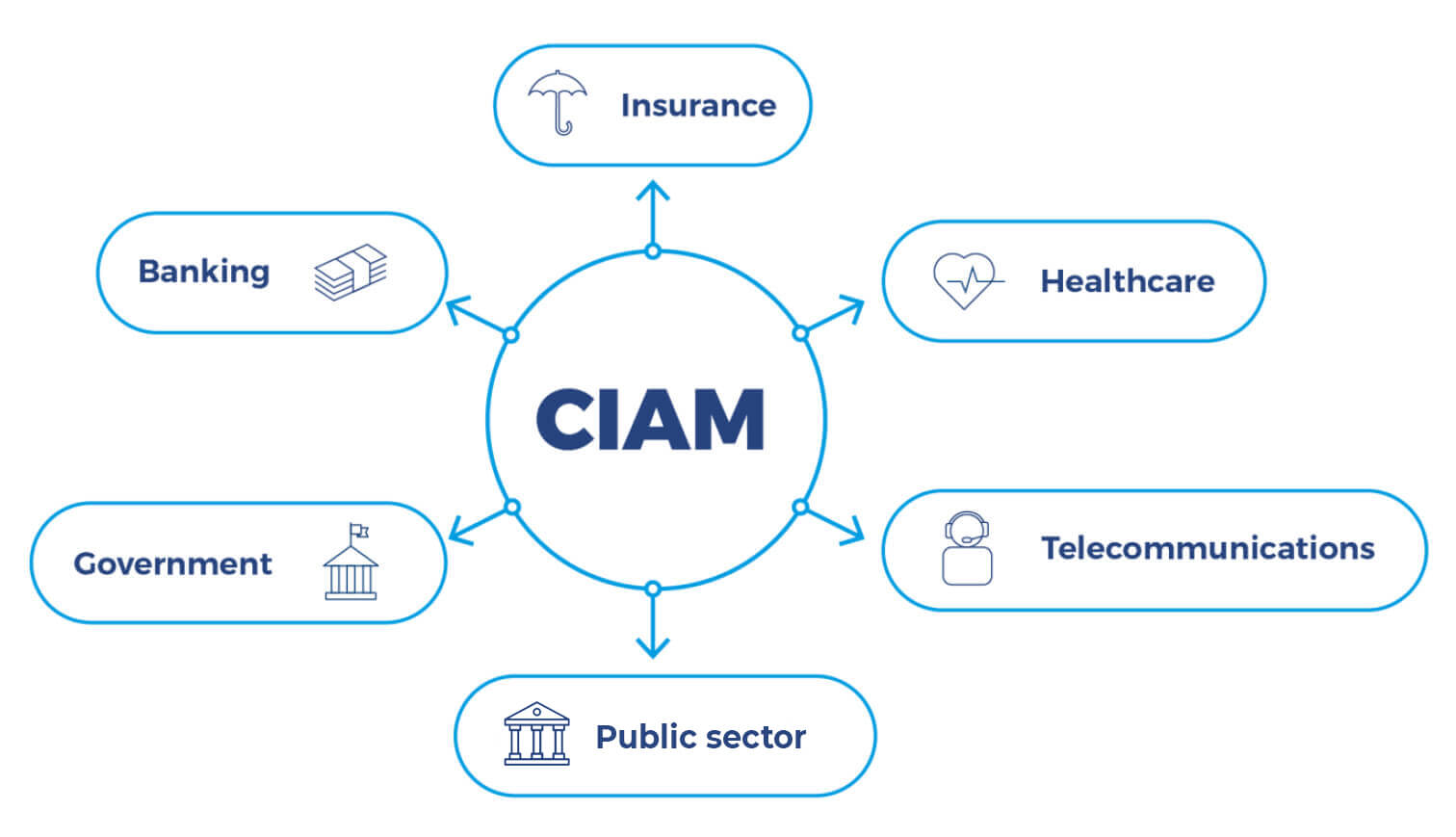

Comarch Identity & Access Management (CIAM) combina las funciones de los sistemas de Gestión de Identidad y Gestión de Acceso. Permite un control total sobre el acceso a las aplicaciones, estaciones de trabajo y VPNs de la compañía.

Comarch Identity & Access Management se ofrece con métodos de clase internacional para el control de la autenticación, la autorización, la identidad del ciclo de vida y la responsabilidad. Su arquitectura modular facilita la adaptación a los distintos tipos específicos de organizaciones mediante jerarquías y geografías.

El sistema soporta los procedimientos de flujo de trabajo de la organización y mantiene actualizadas todas las cuentas de usuario de todas las aplicaciones. Además, ofrece una integración fluida para la gestión de accesos y autorizaciones.

CIAM se integra fácilmente con múltiples dispositivos y aplicaciones para una autenticación y autorización fiables, incluyendo tarjetas inteligentes, certificados criptográficos o tokens de hardware y software. Este hecho amplía significativamente sus escenarios de uso.

Comarch Identity & Access Management puede utilizarse para configurar roles y permisos de acceso, conceder acceso remoto a los recursos de TI de la empresa o delegar privilegios. También proporciona asistencia vital para cumplir con los requerimientos del RGPD y del PSD2.

Ponte en contacto con nosotros y solicítanos una demostración

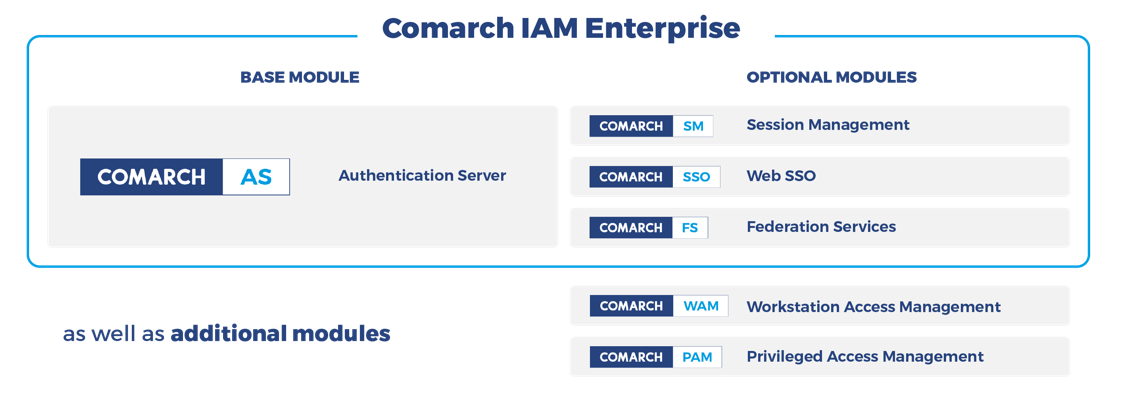

Comarch IAM se ofrece con módulos básicos y complementarios que permiten al cliente gestionar la identidad y el acceso de los usuarios tanto en pequeñas como en grandes empresas.

Los distintos módulos proporcionan a los clientes servicios integrales e integrados bajo una plataforma sin fisuras. Existen 3 grupos de módulos: base, opcional y adicional. Todos ellos componen la solución Comarch IAM Enterprise.

Permite la agregación de todos los servicios relacionados con la autenticación de los usuarios y la validación de los datos de autorización.

Simplifica la gestión de usuarios y garantiza una gran flexibilidad al agregar permisos de diferentes aplicaciones.

Permite la gestión de todas las identidades de usuario y garantiza que las personas pertinentes tengan acceso a los recursos necesarios en momentos específicos y por razones específicas.

Facilita el acceso a sistemas y recursos en toda la empresa en función del nivel adecuado de permisos de usuario.

Integración con los protocolos Active Directory, LDAP y Kerberos y con el servicio Radius.

Permite el uso de certificados criptográficos como método de autenticación.

Compatible con las normas del sector, como SAML y OpenID Connect.

Ayuda a reflejar la estructura organizativa y permite utilizar el principio de cuatro ojos cada vez que un usuario o su supervisor solicite un nuevo permiso

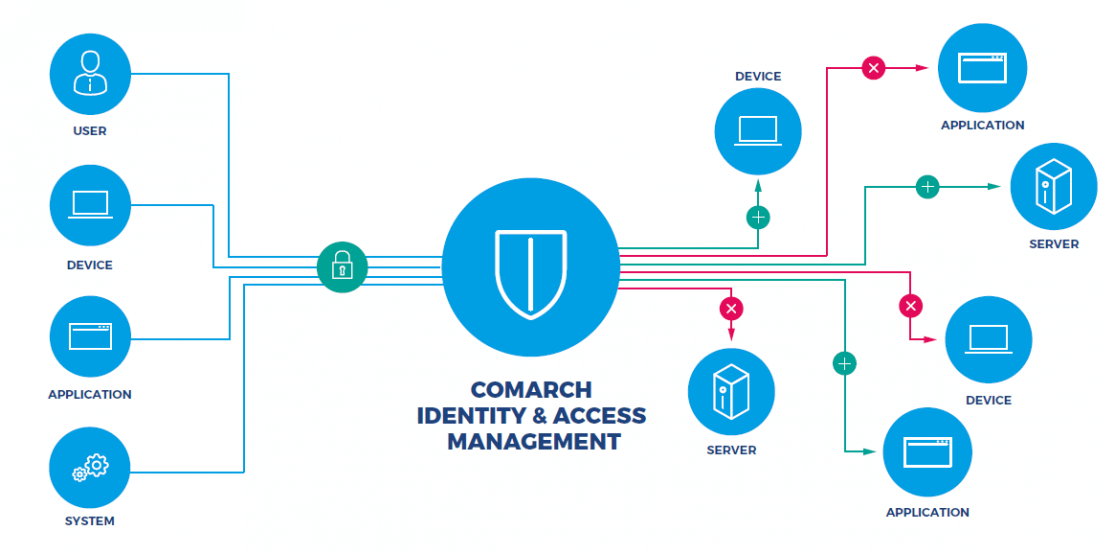

El siguiente diagrama ilustra la posición de la plataforma CIAM en la infraestructura de la empresa y la importancia del software de gestión de identidades y del software de gestión de acceso para el acceso protegido de los datos.

Las aplicaciones integradas ya no requieren de la autenticación del usuario, en su lugar, se utiliza el Servidor de Autenticación IAM de Comarch para verificar las credenciales. Los métodos de autenticación, requeridos por cada aplicación, pueden ajustarse sobre la marcha.

A continuación, encontrarás la lista de métodos de autenticación disponibles desde el inicio. Gracias a la arquitectura abierta, es posible una fácil integración de métodos adicionales (p. ej., usados por tokens de otros proveedores como Vasco/OneSpan o Gemalto).

Permite al usuario acceder a múltiples aplicaciones web con un único conjunto de credenciales de inicio de sesión.

Ofrece soporte para la portabilidad de datos, el derecho al olvido, el anonimato, la seudonimización y los requisitos de PSD2

Permite que los usuarios puedan completar algunas tareas administrativas por sí mismos, como cambiar la contraseña o asignar un nuevo token o teléfono móvil.

Permite la delegación de permisos a otro usuario por períodos de tiempo limitados.

La creciente complejidad de las estructuras organizativas y el creciente número de aplicaciones utilizadas en las empresas hacen que la gestión de usuarios sea una tarea complicada que requiere de mucho tiempo. Una empresa puede resolver este problema aplicando una solución centralizada de gestión de identidades y accesos, que minimiza tanto el esfuerzo humano como los errores.

Comarch IAM puede utilizarse para configurar los permisos de función y acceso, conceder acceso remoto a los recursos TI de la empresa o delegar privilegios.

Los principales beneficiarios de esta solución son las empresas de la UE que procesan datos sensibles y transaccionales de acuerdo con los requerimientos del RGPD o el PSD2.

Otras capacidades significativas de la solución CIAM son:

Cuéntenos sus necesidades de negocio. Estamos a su disposición.